Bazinga!

base64 인코딩된 쉘 명령어를 받는 php코드로 /etc/passwd 확인 본문

base64로 인코딩 된 쉘 명령어를 받는 php코드를 위와 같이 작성하였다.

Content-Type은 이미지 파일이지만

사진과 같이 웹 페이지에서 파일로 업로드 되었다.

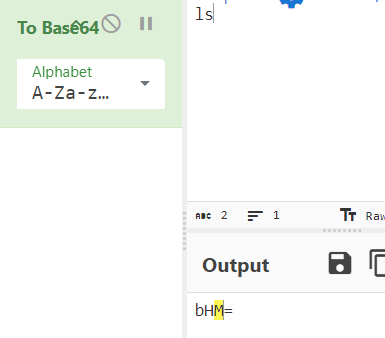

ls 를 base64인코딩을 하면 bHM= 이다.

해당 사이트의 업로드 파일들은 /var/www/html/uploads 경로로 저장된다.

아래와 같이 base64 디코딩된 값을 'cmd=' 뒤에 입력해보았다.

같은 방식으로 /etc/passwd 파일을 확인해본다.

다음과 같이 /etc/passwd 내용이 서버에서 출력된다.

'Web > 파일 취약점' 카테고리의 다른 글

| php파일 이미지로 우회하기 | .php;.jpg (0) | 2024.10.14 |

|---|---|

| 악성 스크립트 파일 업로드와 .htaccess 취약점 이용 (2) | 2024.10.13 |